chatgpt相關圖標 ChatGPT 主題相關的安卓惡意軟件開始涌現

近日,研究人員發現安卓平臺上冒充 的惡意軟件激增。隨著 研發的 GPT 3.5 與 GPT 4.0 的發布,全世界越來越多的人對其感興趣并想要嘗試。本文對兩種較為活躍的惡意軟件進行了深入分析:一種是偽裝成 的 木馬、另一種則是偽裝成 的惡意扣費應用程序。

盡管 Play 的的安卓平臺的官方應用商店,但用戶也可以通過網站或者電子郵件等其他來源安裝應用程序,用戶是能夠獲得未經 安全審查的應用程序的。

介紹

創建了一個名為 Chat Pre- (簡稱 )的應用程序,該程序由大模型(LLM)驅動,目前已經開發到第四個版本。 于 2022 年 11 月 30 首次公開發布,由于其非凡的交互問答能力,迅速引起了世人的注意。盡管 的回答并不一定準確,但在前期用戶為了使用仍然排了大長隊。

如此流行的社會風潮chatgpt相關圖標,也被攻擊者盯上了。就像之前攻擊者利用 -19 在全世界范圍內的大流行,來傳播那些打著“健康與保健”旗號的惡意程序。過去已經發現了與 話題相關的惡意軟件,攻擊者并未放棄而是越發關注。

木馬

名為 - AI with GPT-4 的惡意程序,將自身描述為是由 GPT-4 驅動的 AI 助手。 不僅能夠幫助用戶撰寫電子郵件、編寫文章,還能夠進行語音識別與跨語言翻譯。

該惡意軟件的 類中包含一個引用 官方 URL 地址的字符串變量。名為 v3.v 是一個自定義 實現,主要實現了兩個重定向規則:

應用程序圖標

應用程序截圖

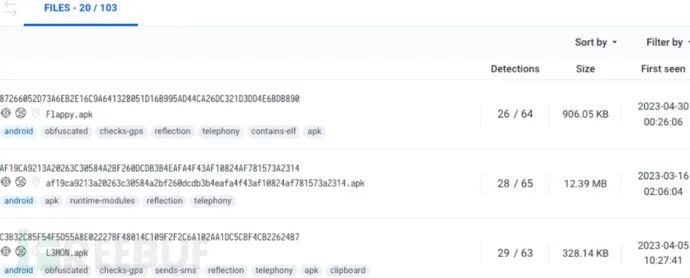

根據 的信息,該樣本最早在 2023 年 3 月 16 日 02:06:04 在尼加拉瓜提交的,文件名為 .apk。

載荷植入

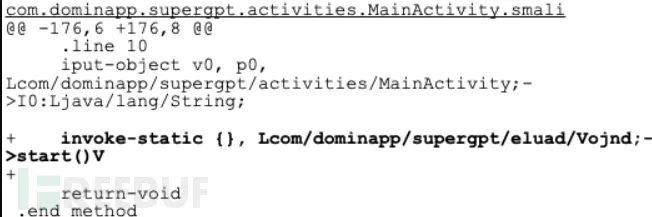

比較惡意應用程序與合法應用程序之間的差異,很明顯可以發現惡意代碼為以下 代碼的部分:

新增惡意 代碼

7 發布了最早基于 Java 的安卓平臺 的源代碼。通過 類調用 類的 方法實現惡意功能,而 類可以:

該惡意代碼主要執行如下操作:

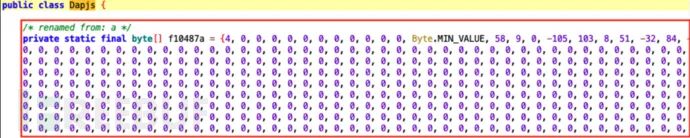

解析存儲在 字節數組的硬編碼配置chatgpt相關圖標,該部分未經混淆

通過 系統服務的部分喚醒鎖定功能確保 CPU 持續運行

按需隱藏應用程序的圖標

與攻擊者建立遠程連接

連接后下載其他 ,實現完整功能

配置字節數組

對 這個特定的樣本來說,以下操作會觸發 :

名為 com.... 的服務在 操作后啟動

名為 com.... 的線程生成并運行

名為 com.... 類的 Main 方法被調用

該樣本中的 C&C 服務器為 tcp://-.[.]io:,而 .io 是一個提供免費端口轉發的服務。

證書信息

簽發該樣本的數字簽名證書是屬于攻擊者的,特征如下所示:

在 上查詢,與該證書相關的其余一百多個樣本文件都是惡意的:

相關的樣本文件

惡意扣費

另一組惡意應用程序則是通過與 描述相關的網頁進行分發:

釣魚網頁

這些惡意應用程序都會以 的圖標作為應用程序的圖標chatgpt相關圖標,還會使用與 相關的虛假描述信息,非常具有迷惑性。

圖標

這些惡意應用程序會向泰國的付費號碼發送短信,以進行惡意高額扣費。具體實現依靠發送短信的安卓權限 ..,并且對泰國進行了限定。惡意應用程序還使用了,這是幫助應用程序通過推送通知發送消息的服務。

例如應用程序通過 [://]api[.][.]com/apps/-ec50-46a0-9374-/[.]js 獲取的配置信息如下所示。其中, 字段被硬編碼為 +661-9406-4544。

{"awl_list": {},"android_sender_id": "660194064544","chnl_lst": [],"outcomes": {"direct": {"enabled": false},"indirect": {"notification_attribution": {"minutes_since_displayed": 60,"limit": 10},"enabled": false},"unattributed": {"enabled": false}},"receive_receipts_enable": false}免責聲明:本文系轉載,版權歸原作者所有;旨在傳遞信息,不代表本站的觀點和立場和對其真實性負責。如需轉載,請聯系原作者。如果來源標注有誤或侵犯了您的合法權益或者其他問題不想在本站發布,來信即刪。

聲明:本站所有文章資源內容,如無特殊說明或標注,均為采集網絡資源。如若本站內容侵犯了原著者的合法權益,可聯系本站刪除。